Выбираем рельсы для ЖД макета

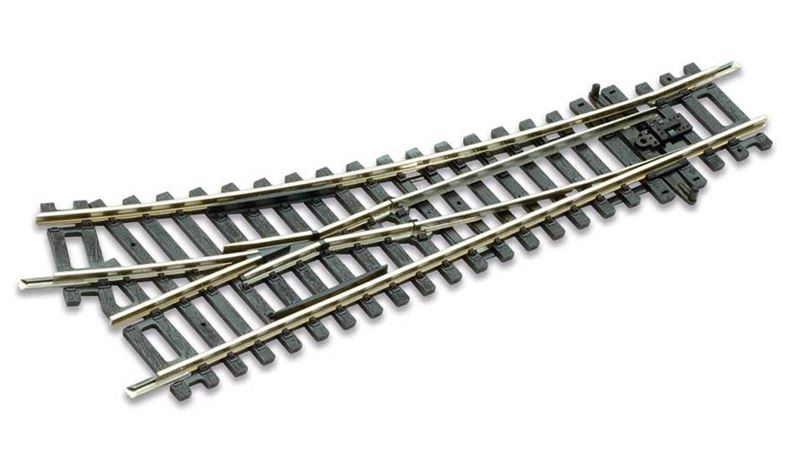

В стародавние времена все было куда проще: в доступности были только П-образные рельсы Piko, а для рисования планов была бумага с карандашом. На старте разработки планов макета я совершил две ошибки: набрал П-образных рельс на вторичном рынке, чтоб расширить те, что остались из детства, и попытался что-то из них сложить даже без бумажки на старте, не повторяйте моих ошибок, поберегите свое время и деньги.

Макет железной дороги дома

С давних пор хочется иметь дома маленький мир, в котором будут ползать паровозики как настоящие. Такой же, как был в магазине "Лейпциг" в 80-е годы.

За много лет я дорос до того, чтоб построить нечто похожее дома, и тут буду описывать процесс воплощения детской мечты) Процесс этот весьма не быстрый и, в силу того, что это хобби, еще и неспешный. В качестве уникального эксперимента попробую фиксировать стоимость каждого этапа и в конце посчитать, сколько же стоит построить макет дома.

Как борются с коронавирусом в мире и Москве

В то время когда когда в мире разгорелась пандемия коронавируса и только ленивый не написал про это, мне довелось проехать через несколько стран. Изначально было удивительно в аэропортах, где стало сильно меньше людей, многие из которых в масках, кто-то даже на все лицо. Люди откровенно шарахаются ото всех, кто похож на китайцев, и подозрительно озираются, если кто-то чихнет. Везде появились средства для дезинфекции рук.

Сообщение о том, что эпидемия стала пандемией застало меня на Мальте, где за время моего пребывания лично удалось увидеть, что паники нет, но люди на улицах стараются обходить друг друга стороной, почти никого нет в заведениях, и в каждом кафе обязательно есть пара распахнутых окон. В отелях таблички про то, как уберечься, повсюду антисептик для рук и сотрудники в перчатках и масках. Далее, когда количество заболевших стало приближаться к 10 оперативно закрыли школы и запретили ехать стоя в автобусах (видимо чтоб снизить количество пассажиров) по распоряжению премьер министра.

В Турции же полная противоположность, на улицах и в транспорте толпы народа, много уличной еды, которую готовят прямо на месте руками. Ничего даже не намекает на вирус, разве что пара кварцевых ламп в лобби отеля и анкеты на борту самолета, в которые просили заполнить адрес и контакты с кем связаться в случае чего. Но даже распорядители такси в аэропорту норовят поздороваться с тобой за руку. И все это на фоне кошмаров, которые пишут в новостях Италию и другие страны ЕС, которые по порядку закрываются на карантин.

Выпуск тестовых сертификатов ЭП КриптоПро с любыми данными

По просьбам трудящихся публикую инструкцию "выпускаем себе тестовые сертификаты крипто-про как горячие пирожки!". Здесь описан процесс получение сертификата квалифицированной электронной подписи (КЭП) содержащего любые данные (OID) на тестовом удостоверяющем центре КриптоПро.

Изначально предполагается, что у нас уже установлен CryptoPro CSP и КриптоПро ЭЦП Browser plug-in, если нет, то идем качаем на официальный сайт. Все операции будут описаны относительно работы в ОС Linux. В MacOS и Windows, в принципе, не должно быть существенных отличий, кроме поправки на пути к исполняемым файлам.

Так же необходимо наличие действительного сертификата тестового УЦ КриптоПро в корневом хранилище сертификатов. Проверить его наличие можно командой

/opt/cprocsp/bin/amd64/certmgr -list -store uRoot

В выводе должно быть что-то вроде

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Serial : 0x37418882F539A5924AD44E3DE002EA3C SHA1 Hash : 0xcd321b87fdabb503829f88db68d893b59a7c5dd3 SubjKeyID : 4e833e1469efec5d7a952b5f11fe37321649552b Signature Algorithm : ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits) Not valid before : 27/05/2019 07:24:26 UTC Not valid after : 26/05/2024 07:34:05 UTC PrivateKey Link : No

И если вдруг его нет, или истек срок действия (Not valid after), то нужно скачать свежий со страницы https://www.cryptopro.ru/certsrv/certcarc.asp, далее по ссылке Загрузка сертификата ЦС и установить командой

/opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file /tmp/certnew.cer

Вместо хранилища корневых сертификатов (uRoot) тут можно использовать хранилище для промежуточных УЦ (uCA). Так же важно понимать, что uRoot - это хранилище текущего пользователя, а не root, у него свое такое же хранилище.

Теперь приступаем к выпуску сертификата

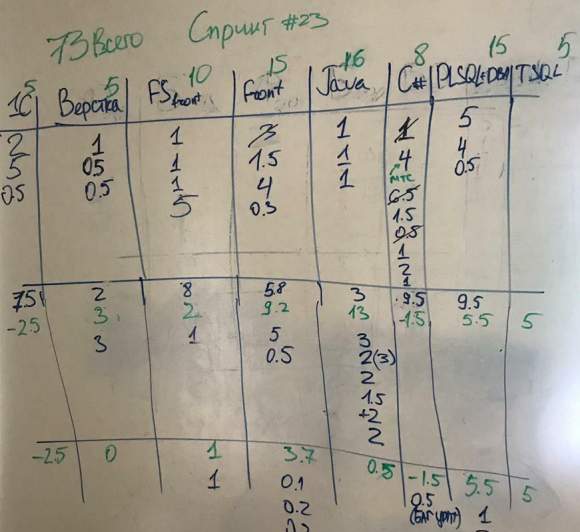

Типичная управленческая задача

Дано: 4 дня, 4 разработчика, 4 задачи на 3 дня каждая, 1 задача на 4 дня.

Найти: управленческое решение, позволяющее реализовать задачи имеющимся ресурсом в установленный срок.